Cryptage : quel est le meilleur procédé de chiffrement sécurisé ?

Aucune vérité gravée dans le silicium : chaque protocole de chiffrement finit, tôt ou tard, par plier devant la puissance de calcul, mais certains…

Sélection d’un Mac Apple : critères essentiels pour faire le bon choix

Opter pour un Mac d'Apple implique souvent un investissement conséquent, d'où l'importance de choisir le modèle le plus adapté à ses besoins. Les utilisateurs…

Date de sortie du dernier MacBook Air et caractéristiques à connaître

Dans le monde effervescent de la technologie, le MacBook Air demeure une référence pour les amateurs de produits Apple en quête de légèreté et…

Systèmes d’exploitation : les 3 principaux pour tout savoir !

Un même calcul, exécuté sur des machines différentes, peut aboutir à des résultats divergents. Cette réalité, loin d'être un simple détail technique, façonne l'expérience…

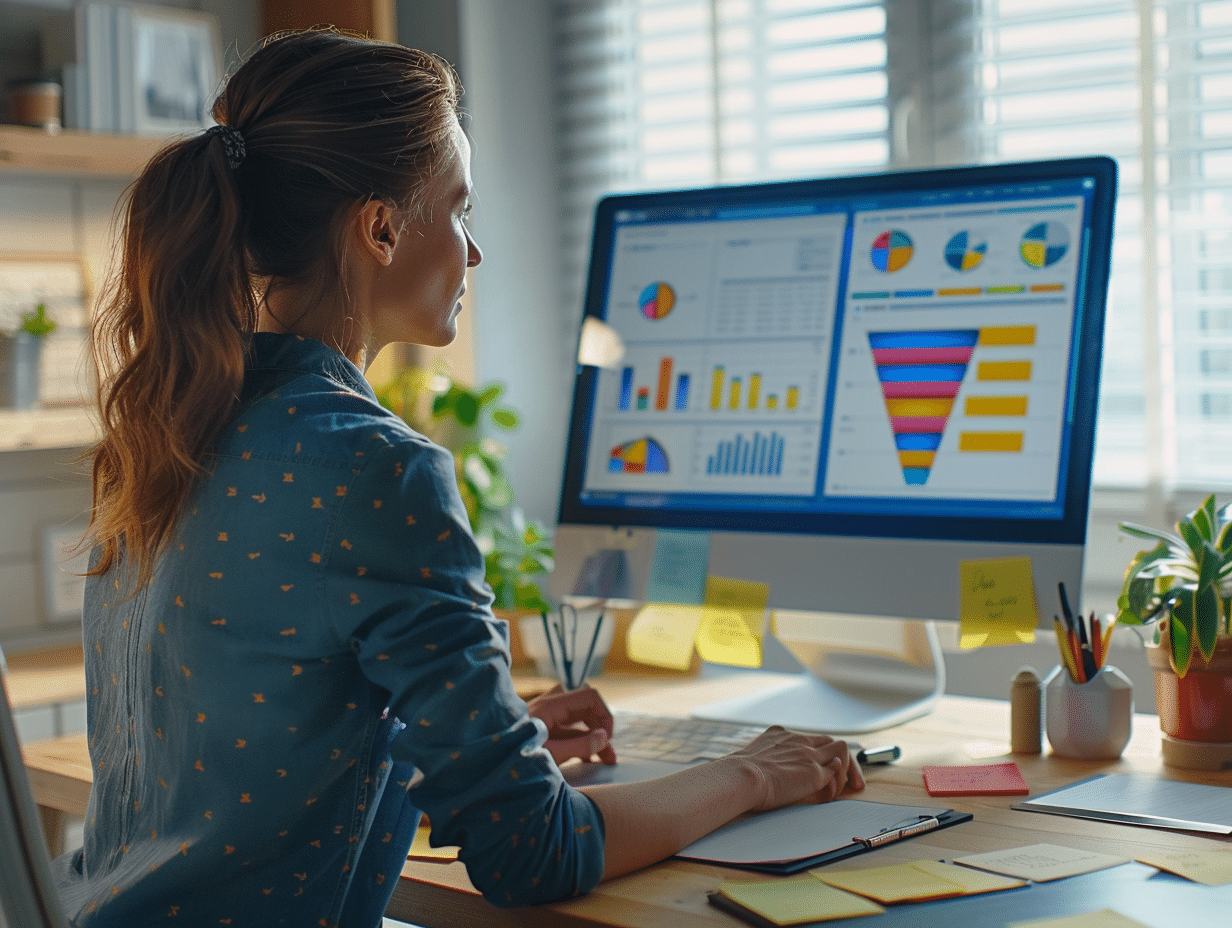

Courbes de tendance : comment réaliser et analyser, tutoriel pratique

Une série de chiffres alignés dans Excel ne révèle rien sans transformation visuelle. Pourtant, une courbe de tendance mal configurée fausse les interprétations et…

Système d’information : enjeux importants pour votre entreprise

Aucune organisation ne peut fonctionner efficacement sans un flux structuré de données et de processus numériques. L'interconnectivité croissante des outils métiers expose cependant les…

Maximiser votre productivité avec Tome.app

Oubliez tout ce que vous pensiez savoir sur la création de présentations. Tome.app place l’intelligence artificielle au cœur de l’expérience, là où la plupart…

Impression de formulaire CN22 : comment le faire ? Astuces et conseils

Un colis de 40 euros expédié depuis la France peut traverser l'Atlantique, atterrir aux États-Unis et finir bloqué en douane pour une simple case…

Nettoyage gratuit de disque dur : méthodes efficaces et étapes à suivre

Dans l'ère numérique où les données s’accumulent rapidement, un disque dur encombré peut ralentir considérablement les performances d'un ordinateur. La gestion de l'espace de…

Comment un SOC managé renforce la cybersécurité de votre entreprise ?

Les cyberattaques se multiplient et ciblent des systèmes d'information dont l’architecture reste souvent exposée. Comment un SOC managé peut-il permettre à une entreprise de…

Password manager : comparatif et avis sur les meilleurs services en 2025

En 2025, certains gestionnaires de mots de passe exigent une authentification biométrique pour accéder au moindre compte, tandis que d'autres persistent à accepter des…

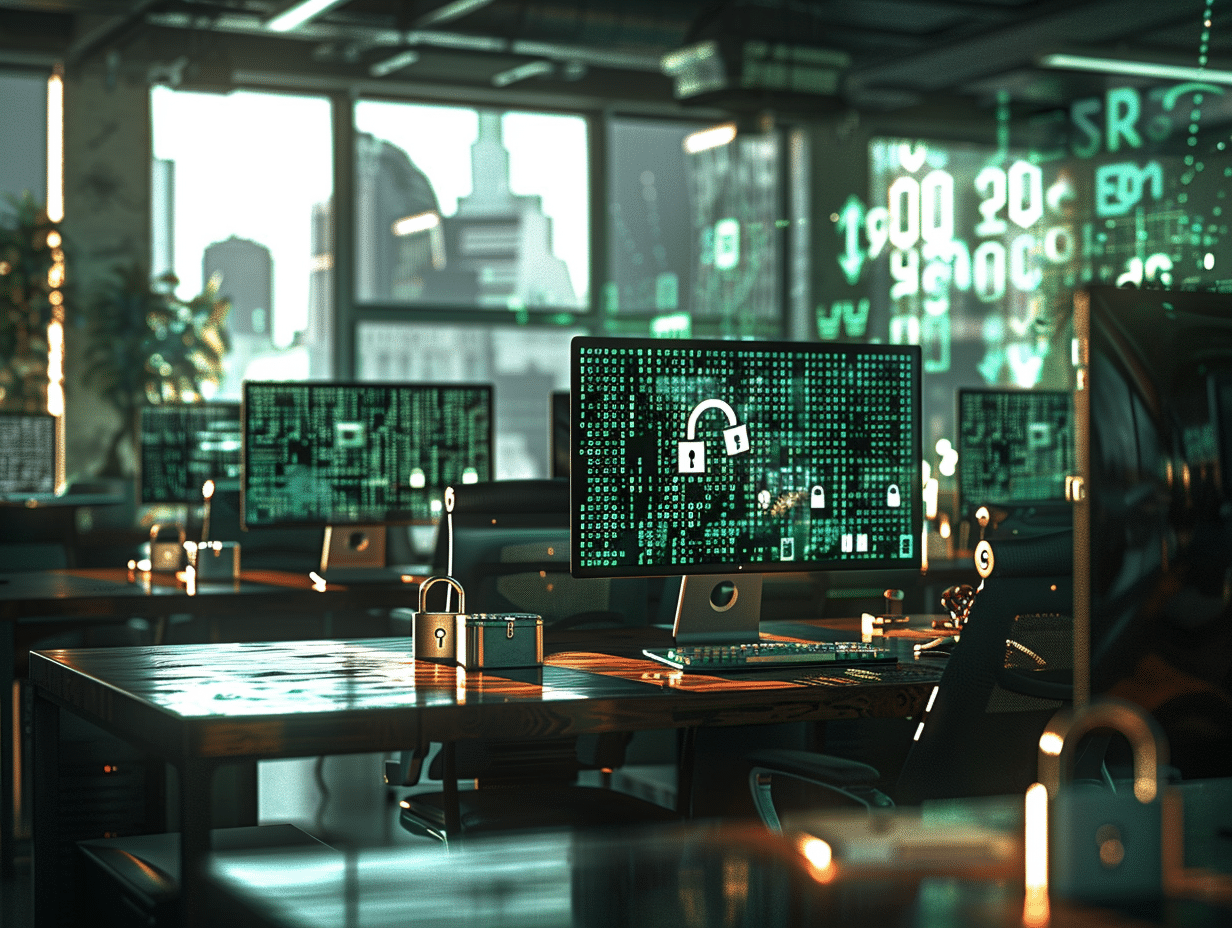

Cybersécurité : comment protéger efficacement votre système informatique ?

Une faille de sécurité non corrigée peut rester exploitée pendant plusieurs mois avant d'être détectée. Même les systèmes dotés des dernières mises à jour…

À qui s’attaquent vraiment les ransomwares et pourquoi

Pas besoin d'être une multinationale ou un hôpital pour voir débarquer un ransomware. Dans le cyberespace, la hiérarchie s'efface : chacun peut devenir une…